Los sistemas VoIP han hecho que la comunicación sea más rápida y eficaz, pero también conllevan importantes riesgos de seguridad.

Una revisión detallada descubrió 221 vulnerabilidades conocidas y reveladas en los sistemas VoIP e IMS, lo que pone de manifiesto lo expuestas que están muchas redes.

Estos problemas suelen deberse a configuraciones deficientes, software obsoleto y protocolos de comunicación inseguros que pueden ser aprovechados por los atacantes. Para las organizaciones que confían en VoIP, esto es un recordatorio de que la comodidad nunca debe ir en detrimento de la seguridad.

En este blog, exploraremos las principales vulnerabilidades de VoIP, su impacto en el mundo real y las estrategias probadas para reforzar sus sistemas de comunicación contra las amenazas a la seguridad de VoIP.

Lista de comprobación de las 5 mejores prácticas de seguridad VoIP

Para proteger los datos de una organización, es fundamental contar con un programa de seguridad de VoIP que incluya control de acceso, cifrado de datos, seguridad de la VoIP y formación para concienciar a los usuarios. A continuación se presentan los elementos esenciales para desarrollar prácticas de seguridad de VoIP en todas las organizaciones.

Establezca análisis automatizados de vulnerabilidades de VoIP cada mes para detectar configuraciones débiles o firmware obsoleto antes de que lo hagan los atacantes. Utilice herramientas fiables como Nessus u OpenVAS y combínelas con la gestión semanal de parches para mantener la seguridad siempre a punto.

1. Verificación y control de acceso

La capa de defensa más importante para cualquier sistema de telefonía VoIP es la verificación.

Cambie el nombre de usuario y la contraseña por defecto, imponga credenciales complejas (es decir, únicas) para todos los usuarios y dispositivos, e implemente 2FA, o MFA con verificación de contraseña para conceder acceso a cualquier aplicación o dispositivo VoIP dentro de su organización. Limite los privilegios de administrador a aquellas personas que los necesiten por motivos empresariales y tengan registros de inicio de sesión como actividad sospechosa o inusual.

2.Cifrado y protocolos

Confirme que los datos comunicados a través de redes VoIP están cifrados. Implemente protocolos seguros como SRTP (Secure Real-Time Transport Protocol) o TLS (Transport Layer Security) para proteger de la interceptación tanto los datos de voz como los de señalización.

Asegúrese de que sólo utiliza un proveedor de VoIP que incorpore cifrado de extremo a extremo; esto forma parte de la política de privacidad del proveedor sobre la seguridad de sus comunicaciones. También tendrá que asegurarse de que, cuando sea necesario, el ajuste de cifrado esté configurado correctamente tanto para las llamadas internas de VoIP como para las externas. Esto le ayudará a evitar que personas no autorizadas vean datos confidenciales.

3. Red e infraestructura

El ecosistema VoIP se construye sobre una base sólida de conectividad de red. Los enrutadores deben tener protección de cortafuegos y sistemas de detección de intrusos que puedan bloquear el tráfico infectado para que no llegue a los servidores y puntos finales de VoIP. También querrá asegurarse de que todo el hardware VoIP, el firmware y todo el software (es decir, las VPN) permanezcan actualizados para garantizar que se restringen las vulnerabilidades y se limita el malware.

4. Supervisión y mantenimiento

La monitorización es clave para reconocer anomalías lo antes posible. Esto le ayudará a reconocer cualquier tipo de riesgo de seguridad de VoIP que se presente en la infraestructura de VoIP alojada.

También debería disponer de herramientas que le ayuden con los registros de actividad de las llamadas internacionales VoIP, los intentos de conexión y las observaciones de uso de la actividad de la red con fines maliciosos. También ayudaría a reducir cualquier informe/problema debido a un aumento en el tráfico de la red si alguien estuviera intentando aprovecharse de la infraestructura que ha establecido.

5. Educación de los usuarios

Incluso la tecnología más avanzada y fiable será ineficaz sin usuarios formados. Formar a los usuarios en los aspectos básicos de la seguridad de VoIP es esencial, y el personal debe saber en qué fijarse para mantener sus dispositivos protegidos, ya sea reconociendo la suplantación de identidad, asegurando sus dispositivos y manteniendo la confidencialidad de las conversaciones.

Pida a sus usuarios que se pongan en contacto con el departamento de TI si observan algo inusual o sospechoso. El objetivo de esta formación es crear una cultura de concienciación sobre la seguridad que reconozca que los usuarios son parte de su solución de seguridad, no sólo un eslabón débil de su cadena de protección.

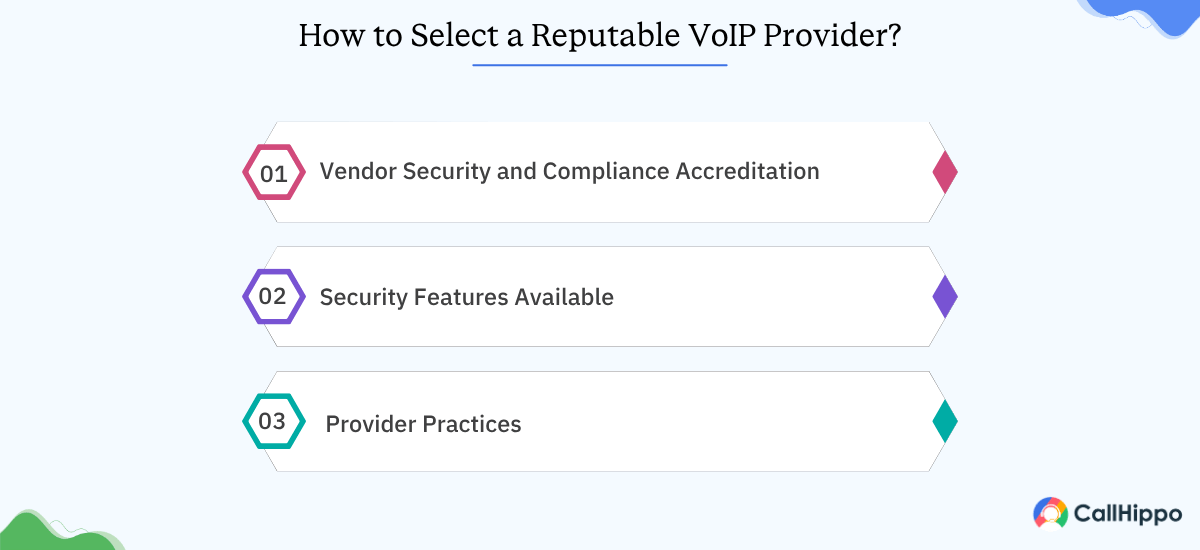

¿Cómo elegir un proveedor de VoIP de confianza?

La elección de un proveedor de VoIP no debe limitarse a los costes y el tiempo de actividad. Se trata de garantizar que las comunicaciones de su empresa sigan siendo privadas, conformes a la normativa y protegidas de los riesgos cibernéticos. Hay muchos factores que desempeñan un papel fundamental a la hora de elegir un proveedor.

1. Acreditación de seguridad y conformidad de proveedores

Cuando esté investigando un proveedor de VoIP, es importante verificar que el proveedor tenga alguna acreditación de credenciales, como ISO 27001, HIPAA o incluso el cumplimiento de GDPR, dependiendo de su ubicación. También debe pedir ver el informe SOC 2 Tipo II del proveedor, que indica las prácticas de seguridad y la privacidad y disponibilidad de sus datos.

CallHippo, por ejemplo, cumple normas de conformidad globales como GDPR y emplea el cifrado de extremo a extremo para garantizar la protección completa de los datos de sus usuarios.

2. Funciones de seguridad disponibles

Siempre debes considerar proveedores con funciones de seguridad VoIP integradas, entre ellas:

- Cifrado de extremo a extremo (TLS/SRTP)

- Controles de administración basados en funciones

- Grabación y almacenamiento seguros de las llamadas

- Detección automática de intrusos

- Supervisión de la red 24/7

Solicite documentos que expliquen el tipo de cifrado utilizado, las certificaciones del centro de datos y las estrategias de mitigación de DDoS.

3. Prácticas de los proveedores

Las prácticas de seguridad interna de un proveedor influyen directamente en la protección general de su organización frente a las amenazas digitales. Antes de seleccionar un proveedor de VoIP, investigue su transparencia en las operaciones y sus prácticas de gestión de riesgos.

Estas son las prácticas que hay que tener en cuenta:

- Rotación de claves de cifrado: Cambio periódico de las claves de cifrado para evitar que los datos se vean comprometidos.

- Transparencia: Información coherente a los clientes sobre amenazas, interrupciones y soluciones.

- Investigación de terceros: Precalificación de socios de integración de terceros para garantizar el cumplimiento de las normas de seguridad.

- Protocolos de respuesta a incidentes: Procedimientos transparentes y documentados para responder a tiempo a los incidentes.

con CallHippo!

- 1Protocolos clarosde respuesta a incidentes

- 2Informesde seguridad transparentes

- 3Verificaciónde software de terceros

- 4Encriptación de nivel empresarial

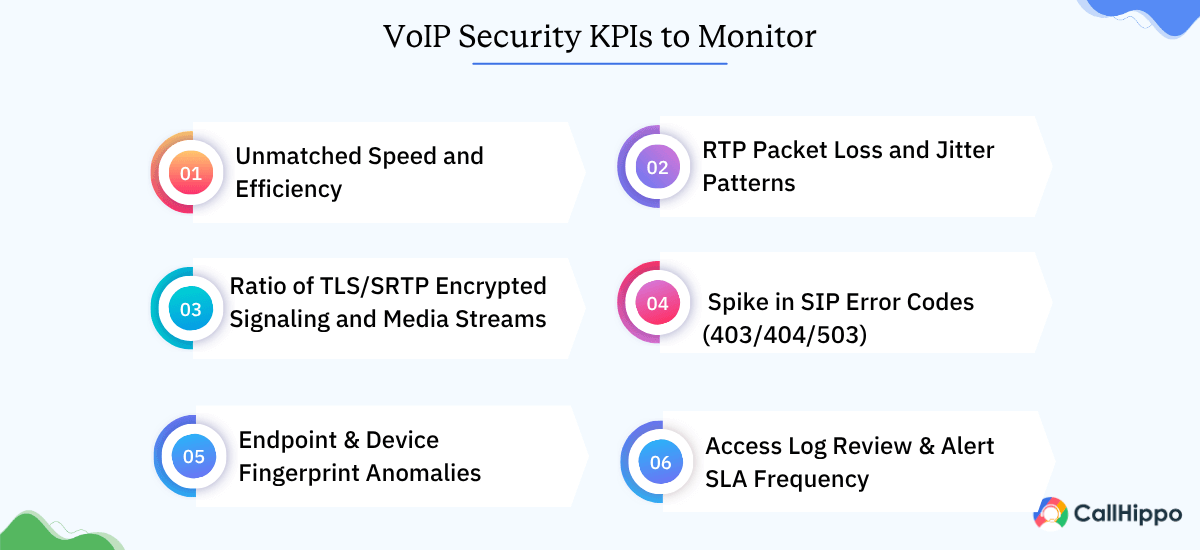

Indicadores clave de seguridad de VoIP

Vigilar las métricas de seguridad de VoIP hará que su sistema telefónico empresarial sea estable, conforme y resistente a las ciber adversidades relevantes. Los indicadores clave de rendimiento (KPI) representan su postura de seguridad, facilitan la detección temprana de anomalías y ayudan a dar una respuesta proactiva a las vulnerabilidades de seguridad en desarrollo.

He aquí algunas de ellas,

1. Intentos de registro SIP no autorizados

Este KPI identificará la frecuencia con la que los atacantes intentan registrar extensiones falsas o secuestrar sus credenciales SIP. Un mayor número de intentos de registro SIP no autorizados sugiere que hay atacantes que intentan forzar las credenciales SIP contra su infraestructura.

La supervisión continua de este tipo ayudará a identificar si se trata de un ataque espontáneo (no se puede defender) o dirigido (cuenta con más medidas de control, como listas blancas de IP o el uso de autenticación multifactor).

2. Patrones de pérdida de paquetes RTP y jitter

La pérdida de picos en la pérdida de paquetes del Protocolo en Tiempo Real (RTP) o el jitter podrían ser un signo de congestión de la red. Además, la degradación constante de la pérdida de paquetes RTP también podría indicar un ataque distribuido de denegación de servicio de bajo grado a largo plazo.

La supervisión continua de estas métricas puede ayudarle a facilitar una calidad de llamada constante a los usuarios de VoIP, al tiempo que identifica condiciones sospechosas de la red en tiempo real.

3. Proporción de flujos de señalización y medios cifrados TLS/SRTP

El cumplimiento del cifrado es demostrativo de lo seguro que es su entorno VoIP. Siempre que sea posible, compruebe si se utiliza TLS para la señalización y SRTP para los flujos multimedia.

Una utilización por debajo del 95% puede reflejar errores de configuración, puntos finales heredados que no soportan los nuevos estándares de cifrado o puntos finales secuestrados.

4. Aumento de los códigos de error SIP (403/404/503)

Los errores SIP frecuentes suelen ser indicativos de problemas de autenticación o de un intento de intrusión no autorizado.

- La aparición de numerosos errores 403 o 404 puede ser indicativa de intentos de inicio de sesión por fuerza bruta, mientras que los picos de errores 503 pueden significar una sobrecarga de su servicio. Las alertas sostenibles para aumentos repentinos de errores ayudarán a investigar y mitigar el error rápidamente.

5. Anomalías en las huellas dactilares de terminales y dispositivos

El riesgo de que los datos se vean comprometidos aumenta cuando dispositivos no autorizados o no reconocidos acceden a su red. Las herramientas de huellas dactilares de dispositivos pueden determinar un flujo o patrón de usuario basado en los comportamientos de los terminales y marcarán los dispositivos si reconocen terminales inusuales o credenciales clonadas para autenticación e identificación. La validación continua de los puntos finales garantizará que sólo los dispositivos adecuados se conecten a todo su ecosistema VoIP.

6. Frecuencia de revisión del registro de acceso y SLA de alerta

Los equipos de seguridad deben revisar los registros de acceso al menos una vez a la semana y establecer un calendario claro para responder a las alertas. Los SLA ayudan a definir las expectativas sobre cómo responder a las notificaciones de seguridad. La revisión rutinaria de los registros también ayudará a localizar anomalías en el acceso o violaciones de las políticas mediante la supervisión de las alertas de acceso repetidas.

Descripción general de los KPI de seguridad de VoIP

| KPI | Propósito | Umbral de alerta |

|---|---|---|

| Intentos de registro SIP | Detectar accesos no autorizados | >3 intentos/hora |

| Fluctuación RTP | Supervisar las interferencias en las llamadas | >30ms |

| Tasa de cifrado | Garantizar el cumplimiento | <95% usage |

| Errores SIP | Identificar los ataques | >10 errores/minuto |

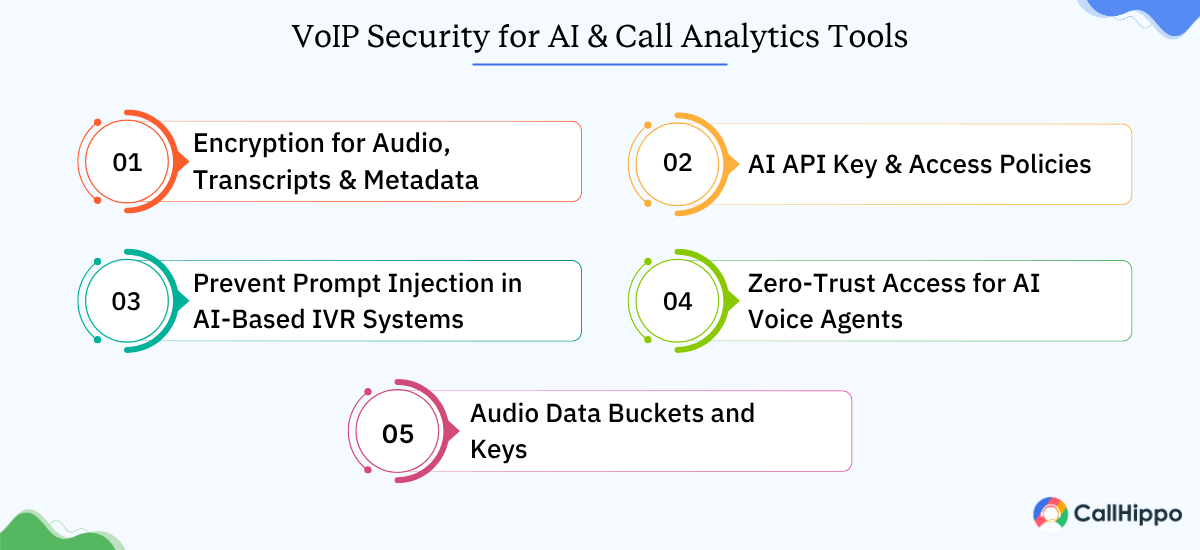

Seguridad VoIP para AI y herramientas de análisis de llamadas

A medida que se generalice el uso de la IA como parte de las plataformas de comunicación modernas, empezarán a aparecer nuevas vulnerabilidades basadas en cómo se procesan los datos de voz, las transcripciones y los análisis de llamadas. Los IVR, el análisis de opiniones y los sistemas de transcripción basados en IA suelen generar información confidencial sobre los clientes.

1. Cifrado de audio, transcripciones y metadatos

Los sistemas de llamadas basados en IA crean múltiples capas de información sensible, desde audio sin procesar hasta datos de transcripción y metadatos.

Por lo tanto, cada capa debe estar cifrada por si una de ellas se ve comprometida, para que las demás capas estén a salvo. Utiliza claves de cifrado separadas para cada capa de datos y configura rotaciones aleatorias de claves cada pocos meses. Esto es más fácil si utilizas un sistema de gestión de claves que te ayude en el cifrado y la rotación de tus claves.

2. Clave de la API de AI y políticas de acceso

Las API que controlan las herramientas de IA suelen ser explotadas por agentes maliciosos. Limite el acceso a las claves API únicamente a direcciones IP verificadas y/o cuentas autorizadas. Establezca rotaciones automatizadas de tokens y/o utilice OAuth 2.0 para una autenticación moderna y segura de la IA. Estas medidas de seguridad reducen las posibilidades de que agentes maliciosos accedan a sus modelos de voz o a su motor de análisis.

3. Evitar la inyección de avisos en sistemas IVR basados en IA

Los ataques de inyección de comandos se dirigen a los programas de IA insertando instrucciones dañinas en la entrada del usuario que controla la IA. Para mitigar los efectos de las inyecciones de avisos, aplique la desinfección de la entrada (como la prohibición de etiquetas de script) y restrinja los formatos aceptables (como los tamaños de entrada) y los formatos de respuesta aceptables (mantenga sus patrones aceptables). Las auditorías rutinarias del comportamiento de la IA pueden garantizar que ésta no sucumba a las inyecciones de comandos.

4. Acceso de confianza cero para agentes de voz de IA

La arquitectura de confianza cero implica que ninguna entidad (usuario o sistema) debe suponerse digna de confianza. Para cada comunicación de servicio a servicio o API, el agente de voz debe autenticarse antes de confiar en las interacciones o responder a la solicitud del usuario. Esta arquitectura minimiza las amenazas internas y los movimientos laterales de los atacantes dentro de su marco de comunicaciones.

5. Cubos y claves de datos de audio

Almacena tus datos de audio y texto generados por IA por separado cuando sea posible, especialmente de otros datos que estés guardando. Intenta almacenar estos datos en un cubo que esté aislado y/o encriptado.

Puedes usar algo como AWS KMS o Google Cloud KMS para gestionar y rotar de forma segura las claves de cifrado. Limita el acceso al bucket de almacenamiento solo a las cuentas que lo necesiten y restringe el acceso al bucket. Esto limitará la exposición de los datos a filtraciones o manipulaciones.

El futuro de la seguridad de VoIP

La seguridad de VoIP ha entrado en la era de la seguridad de nivel empresarial. Con las organizaciones trasladando sus comunicaciones a la nube, el panorama de la seguridad ya no se centra en la conectividad, sino en la integridad de los datos, el cumplimiento y la resistencia frente a las nuevas ciberamenazas. Sin duda, CallHippo está a la vanguardia de esta evolución al mejorar su infraestructura de VoIP con un cifrado avanzado y una gestión de datos conforme a la GDPR.

Tendencias clave para el futuro:

- Cambie a una protección y un cumplimiento de calidad empresarial.

- La inteligencia artificial y la automatización agilizarán la detección y respuesta a las amenazas.

- Seguridad unificada en la nube y en las instalaciones para variaciones híbridas.

- Mayor atención a la transparencia y la residencia de datos por parte de los proveedores.

- Confíe en proveedores como CallHippo para disponer de una infraestructura VoIP segura que cumpla la HIPAA.

Conclusión

La VoIP agiliza la comunicación de las empresas, pero ahora es más vulnerable que antes. La seguridad es ahora la base de la confianza. Un eslabón débil, ya sea una actualización de seguridad de software olvidada o un control de acceso deficiente, costará mucho más que tiempo de inactividad: costará su confianza.

El futuro de la seguridad de VoIP se basa en una defensa inteligente, proactiva y por capas. El cifrado, la supervisión en tiempo real y la detección de amenazas mediante IA no son extras, sino necesidades. Los proveedores de VoIP como CallHippo trabajan con diligencia para eliminar los problemas de seguridad y proporcionar comunicaciones seguras, conformes y fiables que crezcan con su empresa.

Preguntas frecuentes

1. ¿Qué protocolo protege el contenido de una conexión VoIP?

El protocolo de transporte seguro en tiempo real cifra los datos entre los servidores VoIP y la red cliente durante el tránsito. Los paquetes de datos transmitidos durante las llamadas telefónicas se enfrentan a un riesgo de seguridad considerable.

2. ¿Cómo puedo proteger mi sistema VoIP de las escuchas?

Crear una red VoIP segura puede evitar que su sistema VoIP sea espiado. Sin embargo, para crear una red VoIP segura, debe asegurarse de que todos los paquetes de datos transferidos durante las llamadas estén correctamente cifrados.

3. ¿Qué es un ataque DoS y cómo puedo evitarlo?

Los ataques DoS (Denegación de Servicio) consisten en hacer que sus máquinas sean inaccesibles cuando se necesitan, ralentizándolas o dejándolas fuera de servicio. Para evitar los servicios DoS, necesitará estrategias de protección multinivel como cortafuegos, filtros antispam, capas de seguridad, equilibrio de carga, etc.

Suscríbase a nuestro boletín y no se pierda nuestras últimas noticias y promociones.